Undokumentierte Parameter der Azure MFA NPS Erweiterung

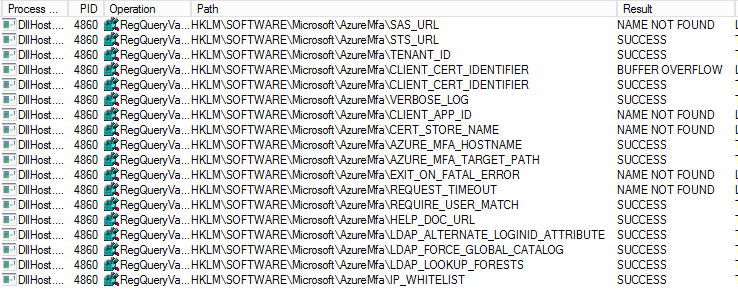

Die Azure MFA Erweiterung für den NPS Server von Microsoft bietet einige erweiterte Parameter die Microsoft in der aktuellen Dokumentation auch erwähnt. Jedoch zeigt sich bei der Analyse mit dem Process Monitor das dies bei weitem nicht alle Parameter sind, die die Erweiterung verarbeiten kann.

Die folgende Tabelle ist eine Liste mit allen von mir gefundenen Parametern. Hierbei ist zu beachten das viele davon nicht geändert werden sollten, da dadurch die Erweiterung nicht mehr funktionieren würde. So ist es sicherlich keine gute Idee z.B. die URL für den Azure MFA Service zu ändern.

| Name | Default value | Beschreibung | Dokumentiert |

|---|---|---|---|

| SAS_URL | unknown | Unbekannt | Nein |

| STS_URL | https://login.microsoftonline.com/ | Unbekannt | Nein |

| TENANT_ID | Azure Tenant Id | Die Azure Tenant Id | Nein |

| CLIENT_CERT_IDENTIFIER | CN=TENANT-ID, OU=Microsoft NPS Extension | Name des Zertifikats | Nein |

| VERBOSE_LOG | FALSE | Ausführliches Logging | Nein |

| CLIENT_APP_ID | unknown | Nein | |

| CERT_STORE_NAME | Leer | Welcher Zertifikatsstore wird für die Authentifizierung verwendet. Standard: Personal Store on Local Computer (MY) |

Nein |

| AZURE_MFA_HOSTNAME | adnotifications.windowsazure.com | DNS Name des Azure MFA Servers | Nein |

| AZURE_MFA_TARGET_PATH | StrongAuthenticationService.svc/Connector | Verwendeter Dienst auf dem MFA Server | Nein |

| EXIT_ON_FATAL_ERROR | unknown | Unbekannt | Nein |

| REQUEST_TIMEOUT | unknown | Wie lange | Nein |

| REQUIRE_USER_MATCH | TRUE | Prüft ob der Azure Benutzer für Azure MFA konfiguriert wurde und wenn nicht wird die Anmeldung zugelassen. Sollte kein passender Benutzer gefunden werden lehnt die Erweiterung die Anmeldung ab. |

Ja |

| HELP_DOC_URL | https://go.microsoft.com/fwlink/?linkid=846827 | Unbekannt | Nein |

| LDAP_ALTERNATE_LOGINID_ATTRIBUTE | Leer | Definiert welches Attribut für die Benutzersuche verwendet werden soll. Standard: UPN |

Ja |

| LDAP_FORCE_GLOBAL_CATALOG | FALSE | Wenn LDAP_LOOKUP_FORESTS nicht konfiguriert ist wird dieser Wert als TRUE interpretiert. | Ja |

| LDAP_LOOKUP_FORESTS | Leer | Welche Forests sollen geprüft werden | Ja |

| IP_WHITELIST | Leer | Kommaseparierte Liste von IP Adressen bei denen MFA nicht verwendet wird. Der Radius Request muss das Attribut ratNASIPAddress enthalten. | Ja |

Mehr zu den dokumentierten Parametern und Ihren unterschiedlichen Einsatzzwecken findet Ihr im Blogeintrag von Chris.

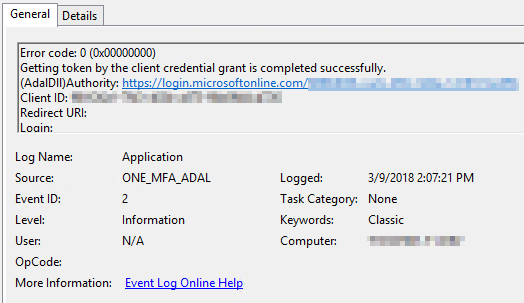

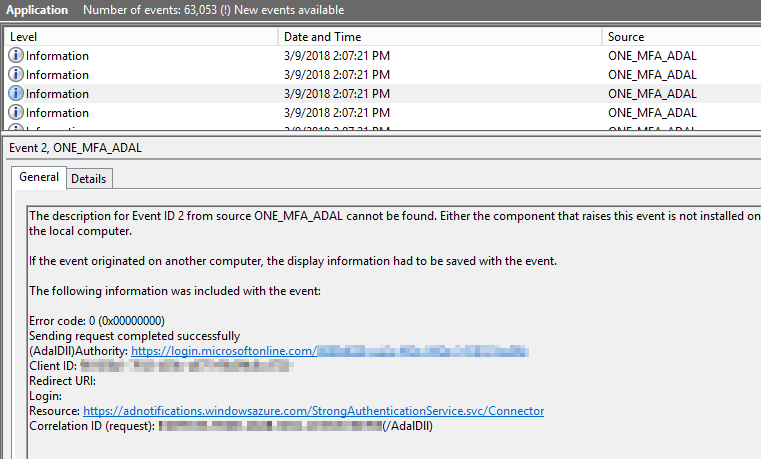

Verbose Logging

Der Parameter VERBOSE_LOG aktiviert das erweiterte Logging im Application Log des Windows Servers.

Als Quelle wird ONE_MFA_ADAL verwendet und nicht wie im Normalfall Microsoft-AzureMfa-AuthZ/AuthZOptCh

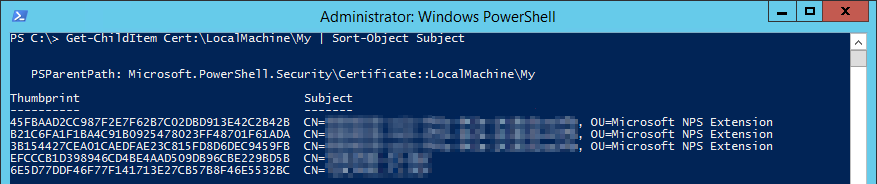

Zertifikat

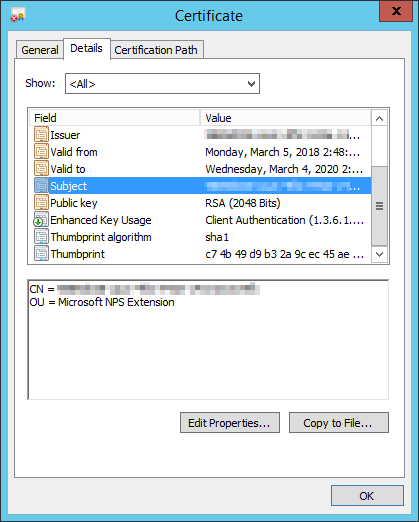

Ein weiterer interessanter Einblick in die Funktion bieten die beiden Werte CLIENT_CERT_IDENTIFIER und CERT_STORE_NAME.

Ein Blick in den lokalen Zertifikatsspeicher zeigen dann auch das, für die Authentifizierung verwendete, Zertifikat.

![]()

Achtung: Bei Deinstallation bleiben die alten Zertifikate auf dem Server liegen und müssen manuell entfernt werden. Eine Neuinstallation erstellt ein neues Zertifikat.