The case of the... Die von Ihnen verwendete Anmeldemethode ist nicht zulässig

In dieser Kategorie veröffentliche ich Blogeinträge, in denen ich ein Problem, die Lösung und den Weg dorthin erläutere.

Der Name ist Homage an “The Case of the Unexplained” von Mark Russinovich.

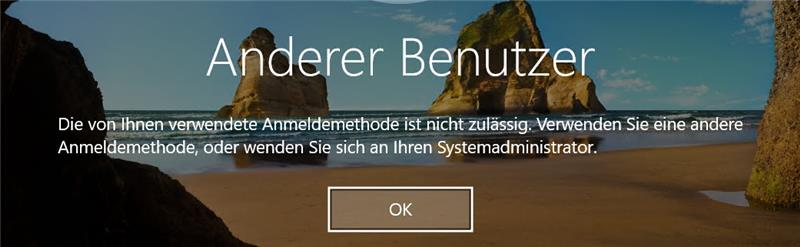

Der Fehler

Du nutzt das Feature Anmelden bei einem virtuellen Windows-Computer in Azure mit der Azure Active Directory-Authentifizierung und die Benutzer erhalten bei der Anmeldung folgende Fehlermeldung.

Im Troubleshooting Guide von Microsoft wird beschrieben, dass die Ursache eine konfigurierten Conditional Access Policy mit Multi-Faktor Authentifizierung (MFA), einer nicht unterstützten Windows 10 Client Version und nicht aktiviertem Windows Hello for Business ist.

Aber was, wenn alle Voraussetzungen erfüllt sind?

- Der Client hat Windows Hello for Business konfiguriert

- Die installierte Windows 10 Version ist 1809 oder neuer

Für Anmeldung mit Biometrie ist diese notwendig, mit PIN ging es schon länger.

Die Analyse

Eventlog

Das Security Eventlog auf dem Server war nicht sehr ergiebig.

Der Anmeldungsvorgang wird mit einem fehlerhaften Login im Kontext des SYSTEM Accounts geloggt.

| EventID | 4625 | An account failed to log on |

| SubjectDomainName | WORKGROUP | |

| SubjectLogonId | 0x3e7 | SYSTEM |

| TargetUserSid | S-1-0-0 | SYSTEM |

| Status | 0xc000006d | An account failed to log on |

| FailureReason | %%2304 | An Error occurred during Logon |

| SubStatus | 0xc0000250 | |

| LogonType | 10 | Remote interactive logon |

| LogonProcessName | User32 | |

| AuthenticationPackageName | Negotiate |

Weitere Informationen waren auf dem Server nicht zu finden.

Azure AD Sign-In Logs

Da es sich hierbei um einen Login am Entra ID (Azure AD) handelt, müssen dort weitere Logs vorliegen.

Interactive Sign-In Logs

In den interaktiven Sign-In Logs finden sich keinerlei Informationen zu diesem Login. Das war zu erwarten, da die Anmeldung mit Windows Hello for Business, nicht interaktiv ist, sondern mit dem Entra ID (Azure AD) Benutzerzertifikat durchgeführt wird.

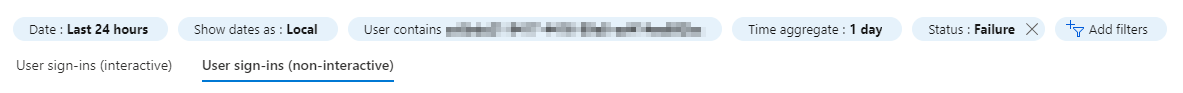

Non-interactive Sign-In Logs

Im ersten Schritt habe ich nur nach fehlerhaften Logins für den betroffenen Benutzer gefiltert.

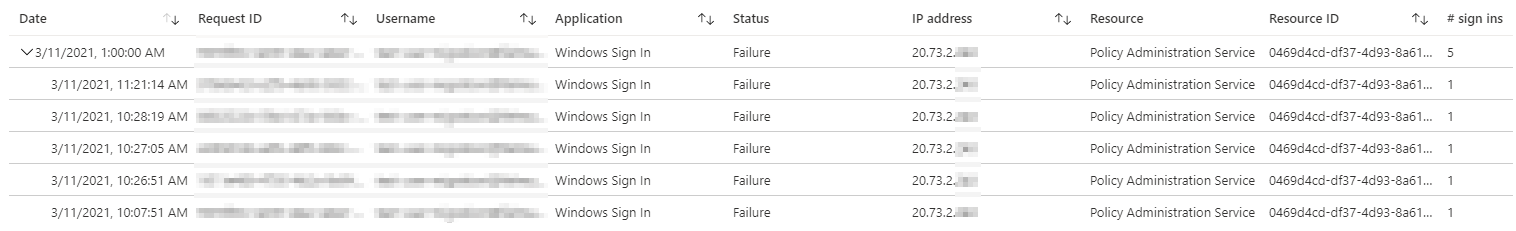

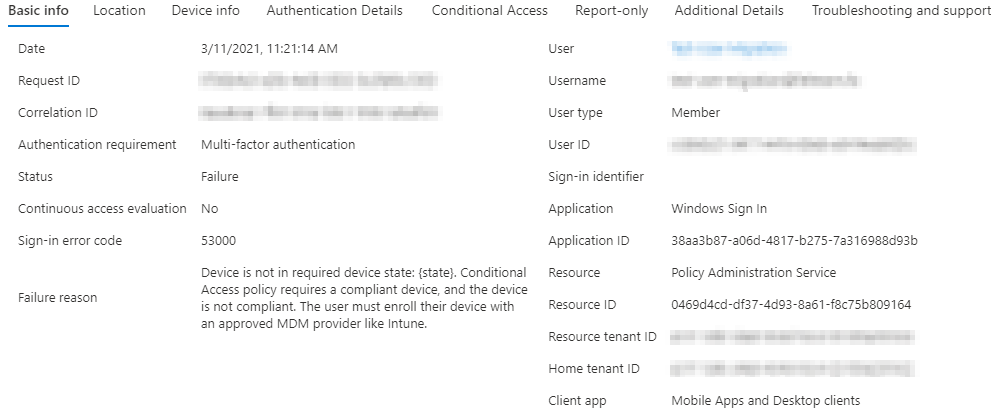

Dabei sind mir folgende Windows Sign-In Logs ins Auge gefallen. Die Anmeldung erfolgt am Policy Administration Service von einer IP Adresse aus dem Microsoft Rechenzentrum in Amsterdam (West Europe).

Wichtig ist bei den nicht interaktiven Logs ist, dass die Events gruppiert werden. Im Standard werden alle Events eines Tages zusammengefasst angezeigt und können dann erweitert werden.

Die Fehlermeldung hier war eindeutig:

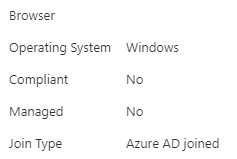

Ein Blick in die Device Infos zeigt, dass der Server als noncompliant angezeigt wird.

Die Ursache

In diesem Fall ist dies völlig korrekt. Der Windows Server wird nicht durch Intune verwaltet und soll dies ohne offiziellen Support nicht werden.

Die betreffende Conditional Access Policy erfordert aber bei der Anmeldung an Cloud Apps grundsätzlich ein compliant Device.

Wer alle betroffenen Benutzer ausfindig machen möchte, kann folgende KQL Abfrage in den Entra ID (Azure AD) Logs nutzen.

AADNonInteractiveUserSignInLogs

| where AppId == "38aa3b87-a06d-4817-b275-7a316988d93b"

| where ConditionalAccessStatus == "failure"

| sort by CreatedDateTime

| project CreatedDateTime, UserPrincipalName,AppDisplayName, AppId, IPAddress, ConditionalAccessStatus, ConditionalAccessPolicies

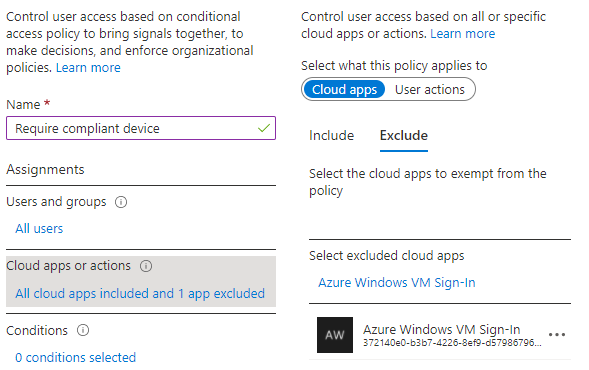

Die Lösung

Die Lösung ist in diesem Fall die Cloud App “Azure Windows VM Sign-In” von der entsprechenden Conditional Access Policy auszunehmen.

Dies ist etwas unintuitiv, da die im Log angezeigte App der Policy Administration Service ist. Zum Glück hat Microsoft aber die korrekte App schon bei der Ausnahme für MFA Authentifizierung dokumentiert.