TIL BitLocker + YubiKey = ❤️

TIL ist eine Blogreihe in der ich (für mich) interessante Erkenntnisse dokumentiere.

Diese Erkenntnisse ist eventuell schon hundertfach im Internet dokumentiert. Aber damit ich es wiederfinde habe ich es hier nochmal aufgeschrieben.

BitLocker bietet auf Computern mit Windows 10 Professional eine bequeme Möglichkeit die Festplatte zu verschlüsseln.

Ein YubiKey ist meine Wahl für die passwortlose Anmeldung am Entra ID (Azure AD).

Beides zusammen macht meinen Computer noch sicherer.

Technischer Hintergrund

Unter normalen Umständen ist ein Computer der mit BitLocker verschlüsselt wurde solange sicher, bis sich ein Angreifer mit einer Cold Boot Attack Zugriff zu den Daten verschafft.

Den in der Standardkonfiguration liest BitLocker den im TPM gespeicherten Schlüssel ohne Zutun des Anwenders aus und entschlüsselt die Daten. Sobald das Gerät angeschaltet ist, sind die Daten vor technisch versierten Angreifern nicht mehr sicher.

Daher bietet BitLocker die Option einen zweiten Faktor, eine PIN, einen USB Stick oder beides in Kombination, für die Freigabe der Daten aus dem TPM erforderlich zu machen.

Da ich aber nicht noch einen weiteren Sicherheitsschlüssel in Form eines USB Sticks mit mir rumtragen möchte, kann ich auch einfach den YubiKey nutzen.

YubiKey ≠ FIDO2

Auch wenn ich den YubiKey in den meisten Fällen für FIDO2 Logins nutze, ist das nicht der einzige Standard den der Schlüssel kennt. Es ist z.B. auch möglich ein statisches Passwort, oder eine PIN, zu hinterlegen. Diese Zahlenfolge wird, je nach Konfiguration, nach längerem gedrückt halten des Schlüssels über die virtuelle USB Tastatur ausgegeben.

Damit ist der YubiKey der perfekte Speicherort für meinen BitLocker PIN. Und zusätzlich kann ich die PIN auch in meinem Passwortsafe abspeichern und zur Not von Hand eingeben.

TPM + PIN ist nicht dasselbe wie einfach ein BitLocker Passwort. Das Passwort ist bei weitem nicht der gleicher Sicherheitsstandard, da die Daten kopiert werden können und in einer anderen Hardware mittels Brute-Force entschlüsselt werden.

Bei TPM + PIN wird nach zu vielen Falscheingaben die Fehlermeldung “Too many PIN entry attempts” ausgegeben und die Entschlüsselung ist nur noch mit dem BitLocker Recovery Key bzw. nach Ablauf der Unlock Period möglich.

Wird die Festplatte kopiert und in einer andere Hardware eingesetzt, fehlen die Daten des TPM und eine Entschlüsselung ist nur mit dem BitLocker Recovery Key möglich.

Dieser Blogpost von Oleg Afonin erklärt die unterschiedlichen Varianten und Angriffsszenarien detailliert.

YubiKey konfigurieren

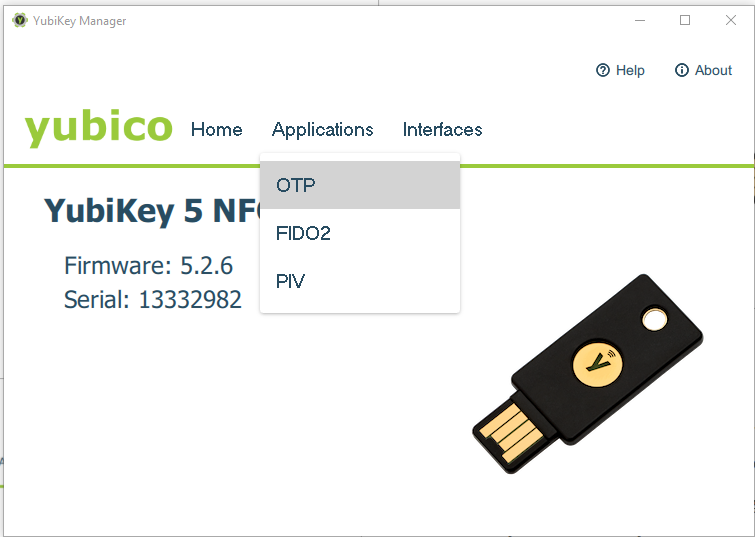

Um die Zusatzfunktionen auf dem YubiKey zu aktivieren, muss der YubiKey Manager installiert werden. Die Software ist verfügbar Windows, Linux und MacOS.

In der App “Applications” -> “OTP” auswählen.

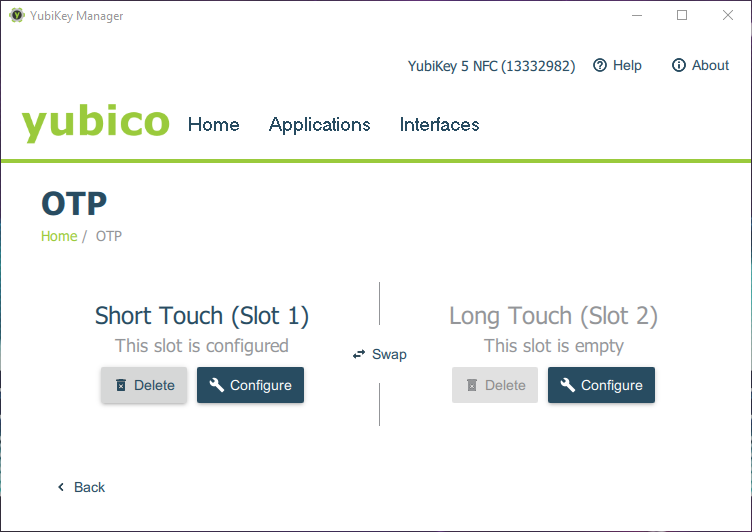

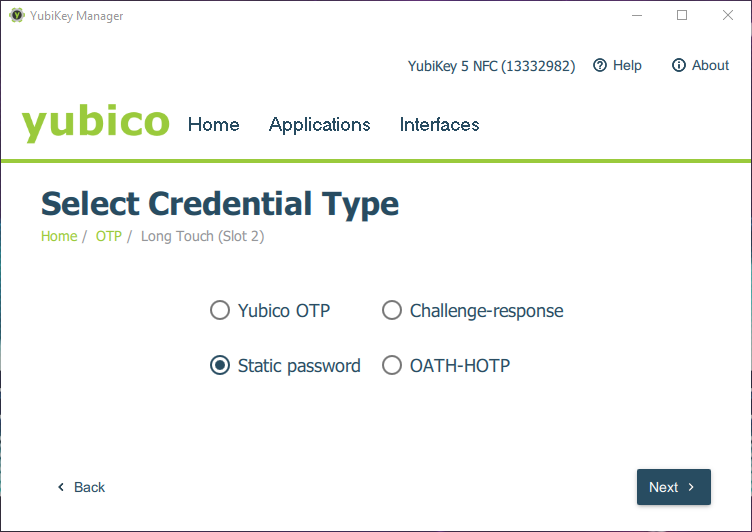

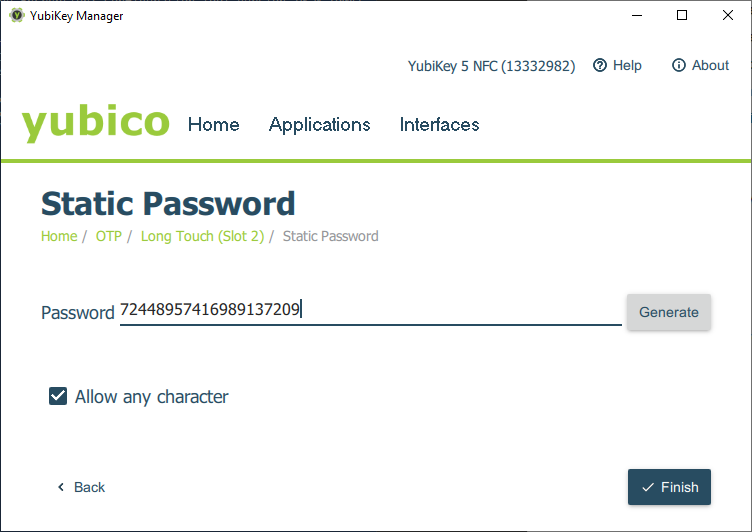

Slot 2 (Long Touch) sollte nicht in Verwendung sein. “Configure” auswählen und im nächsten Dialog “Static password” auswählen.

Um Ziffern nutzen zu können muss die Option “Allow any character” aktiviert werden.

PIN Prüfung

Um sicherzustellen, dass der gespeicherte Wert auch dem erwarteten entspricht, reicht es ein Texteditor zu öffnen und den YubiKey lange gedrückt halten. Nach ca. 3 Sekunden wird die PIN eingetippt und direkt mit einem Return bestätigt.

BitLocker konfigurieren

Sollte BitLocker noch nicht aktiviert sein, starte die BitLocker Verwaltung und schalte BitLocker mit “Turn on BitLocker” an.

Den Recovery Key sollte man auf einem sicheren unverschlüsselten Medium abspeichern oder ausdrucken.

Jetzt muss nur noch die PIN eingerichtet werden.

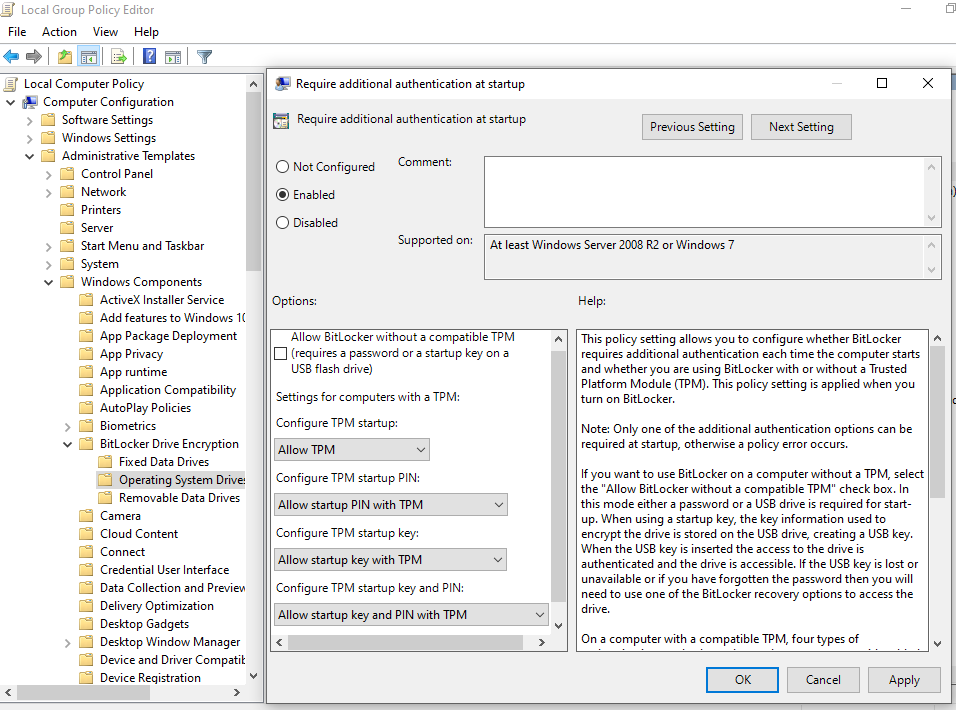

Dazu muss im ersten Schritt die lokale Gruppenrichtlinie angepasst werden.

Unter Computer Configuration \ Administrative Templates \ Windows Components \ BitLocker Drive Encryption \ Operating System Drives muss die Policy “Require additional authentication at startup” aktiviert werden.

Bei einem deutschen Betriebssystem heißt die Einstellung “Zusätzliche Authentifizierung beim Start anfordern”.

Die Checkbox “Allow BitLocker without a compatible TPM” sollte nicht ausgewählt werden, wenn der Computer über einen TPM Chip zu Verfügung hat.

Jetzt kann mit dem Befehl manage-bde der PIN Schutz aktiviert werden.

manage-bde -protectors -add C: -TPMandPIN

Für die Eingabe des PINs kann direkt der YubiKey genutzt werden. Einfach so lange gedrückt halten bis die nächste Abfrage kommt und dann erneut lange gedrückt halten.

Anschließend muss der Computer neu gestartet werden.

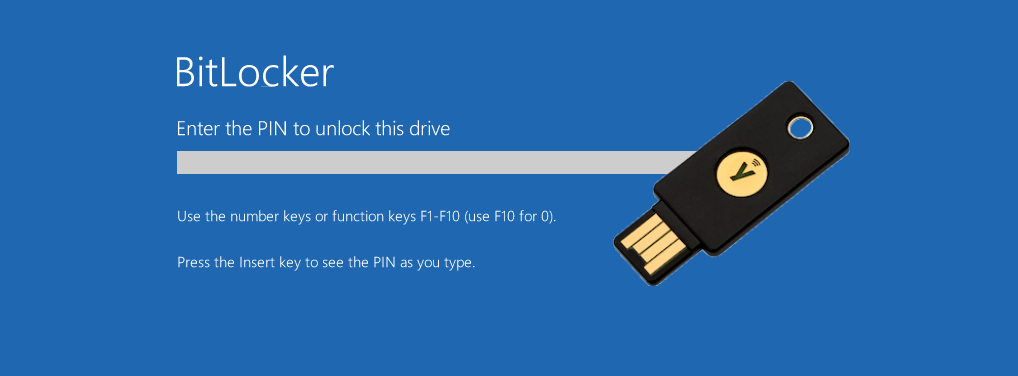

Nach dem Neustart wird nun die Bitlocker PIN abgefragt. Dank des YubiKey ist selbst die Eingabe einer 20-Stelligen PIN nur eine Sache von Sekunden.

Optimierung für erhöhte Sicherheit

Da die Ausgabe der PIN nicht zusätzlich geschützt ist, reicht für eine erfolgreiche Entschlüsselung weiterhin ein Faktor: Der YubiKey.

Jedoch lässt sich die Sicherheit leicht erhöhen. So kann man z.B. die ersten vier Ziffern der PIN manuell eingegeben und die verbleibenden 16 durch den YubiKey. Dazu muss bei der Einrichtung der PIN nur darauf geachtet werden, dass der manuelle Anteil der PIN, vor dem im YubiKey gespeicherten Teil liegt. Dies liegt daran, dass der YubiKey die Eingabe immer mit einem Return abschließt und somit die PIN Eingabe abschließt.