Journey To Passwordless: FIDO2

Artikelübersicht

- Passwordless - Aber warum?

- Initiale Konfiguration

- Temporary Access Pass

- FIDO2 Security keys

- Windows 10 Device Onboarding und Windows Hello for Business

- Administrieren mit PowerShell und ohne Passwort

- Microsoft Authenticator app

- FIDO2 Schlüssel einschränken & Fazit

Wiederholung

In der letzten Woche habe ich die initiale Einrichtung eines Admin Accounts mittels Temporary Access Pass erläutert. Heute will ich mit FIDO2 eine Anmeldemethode vorstellen, die für regelmäßige Anmeldungen gedacht ist.

Was ist FIDO2?

FIDO steht für Fast Identity Online und FIDO2 ist ein Industriestandard der FIDO Alliance zur Authentifizierung im Web (WebAuthn). Dabei bietet dieser Standard eine nicht phishbare Möglichkeit sich an Webservices ohne Passwort anzumelden. Darin besteht auch der größte Unterschied zu ersten Version FIDO U2F, welches als zweiter Faktor bei der Anmeldung genutzt werden konnte.

Microsoft unterstützt im Entra ID (Azure AD) die passwortlose Anmeldung mit FIDO2 Security Keys, jedoch nicht FIDO U2F Keys.

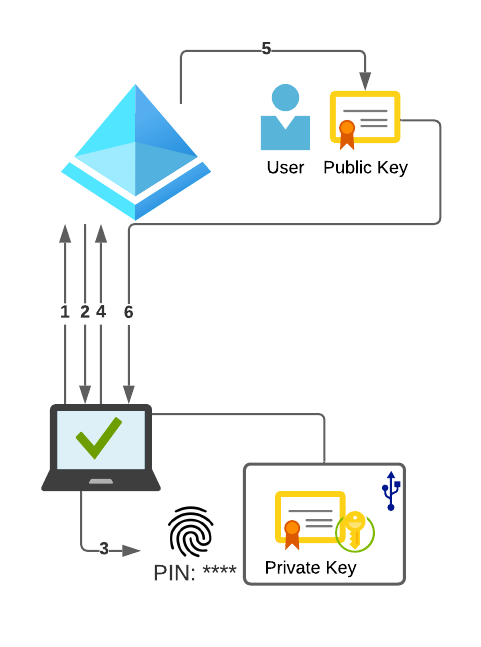

Bei der Authentifizierung mit einem FIDO2 Security Key werden folgende Schritte durchlaufen:

- Der Authentication Provider auf dem Client sendet beim Anmeldevorgang eine entsprechende Anfrage an das Entra ID (Azure AD)

- Das Entra ID (Azure AD) beantwortet diese Anfrage mit einer zufälligen und willkürlich gewählten Zahl, der Nonce

- Der Benutzer entsperrt den privaten Schlüssel in der FIDO2 Secure Enklave mittels einer PIN oder biometrischen Methode (Gesichtserkennung oder Fingerabdruck) und bestätigt durch die physikalische Berührung des Schlüssels, das er wirklich anwesend ist. Nun signiert der Client die empfangene Nonce mit dem privaten Schlüssel.

- Nachdem die nonce signiert ist wird sie wieder an das Entra ID (Azure AD) gesendet.

- Das Entra ID (Azure AD) verifiziert die Signatur mit dem öffentlichen Teil des Schlüssels und vergleich die Nonce.

- Wenn die Nonce gültig ist antwortet das Entra ID (Azure AD) mit einem primary refresh token (PRT)

- Mit diesem PRT kann der Anwender nun auf Dienste wie Mail oder Teams zugreifen

Technische Vorraussetzungen

Die wichtigste Vorraussetzung ist ein unterstützter FIDO2 Schlüssel.

Außerdem ist die Nutzung nur mit einem unterstützen Browser und Betriebssystem möglich.

Zusammengefasst kann man sagen das Chrome und Chromium-based Microsoft Edge auf Windows, Linux und macOS unterstützt werden.

Während USB bei allen Betriebssystemen als Verbindungsmethode genutzt werden kann ist Bluetooth Low Energy und NFC ausschließlich auf Windows Computern nutzbar.

Alle anderen technischen Vorrausetzungen im Entra ID (Azure AD) haben wir in den letzten zwei Blogeinträgen geschaffen.

Auch wenn in diesem Blogeintrag die FIDO2 Schlüssel von FEITIAN genutzt werden, sind alle Grundfunktionen mit jedem von Microsoft zertifizierten FIDO2 Security Key realisierbar.

PIN vs. Biometrie

Bei jedem Zugriff auf das private Schlüsselmaterial im FIDO2 muss dieser Zugriff freigegeben werden. Dieses Sicherheitsmerkmal verhindert bei Verlust des Schlüssels das jemand auf die Daten zugreifen kann.

Diese Freigabe wird z.B. durch die Eingabe eines PINs und dem physikalischen Berühren des Security Keys erteilt. FEITIAN macht die Eingabe eines PINs durch die clevere Nutzung von biometrischen Merkmalen in Ihren BioPass FIDO2 Schlüsseln unnötig. Das verwendete Merkmal ist in beiden Fällen ein Fingerabdruck.

Die physische Berührung des Schlüssels prüft den Fingerabdruck des Anwenders und gibt das private Schlüsselmaterial, wenn der Fingerabdruck korrekt ist, für die Anmeldung frei. Der Anmeldeflow wird so um einen Schritt verkürzt.

Was die Sicherheit der Fingerabdruckerkennung angeht, FEITIAN gibt die False Accept Rate mit 0,001% an.

FEITIAN BioPass FIDO2 K27 + K33

Die beiden FIDO2 Security Keys unterscheiden sich vor allem in den unterstützten Anschlüssen.

| Anschluss | K27 | K33 |

|---|---|---|

| USB-A | Ja | Nein |

| USB-C | Nein | Ja (female) |

| Bluetooth LE | Nein | Ja |

| NFC | Nein | Ja |

| Preis | 60 $ | 90 $ |

Während der K27 durch den USB-A Anschluss eine breiten Support für alle möglichen Computer bietet, kann der K33 komplett kabellos betrieben werden. Eigentlich jeder moderne Laptop unterstützt Bluetooth LE. Sollte das doch mal nicht möglich sein, kann der Schlüssel mit einem USB-C Kabel direkt angeschlossen werden.

Einrichtung

Der erste Schritt zur Einrichtung der FIDO2 Security Keys ist das Hinterlegen eines Fingerabdrucks.

Dafür gibt es auf Windows zwei Möglichkeiten.

- FEITIAN BioPass FIDO2 Manager

- Windows Sign-In options (ab Windows 10 1903)

Der BioPass FIDO2 Manager kann auch für Linux und macOS heruntergeladen werden.

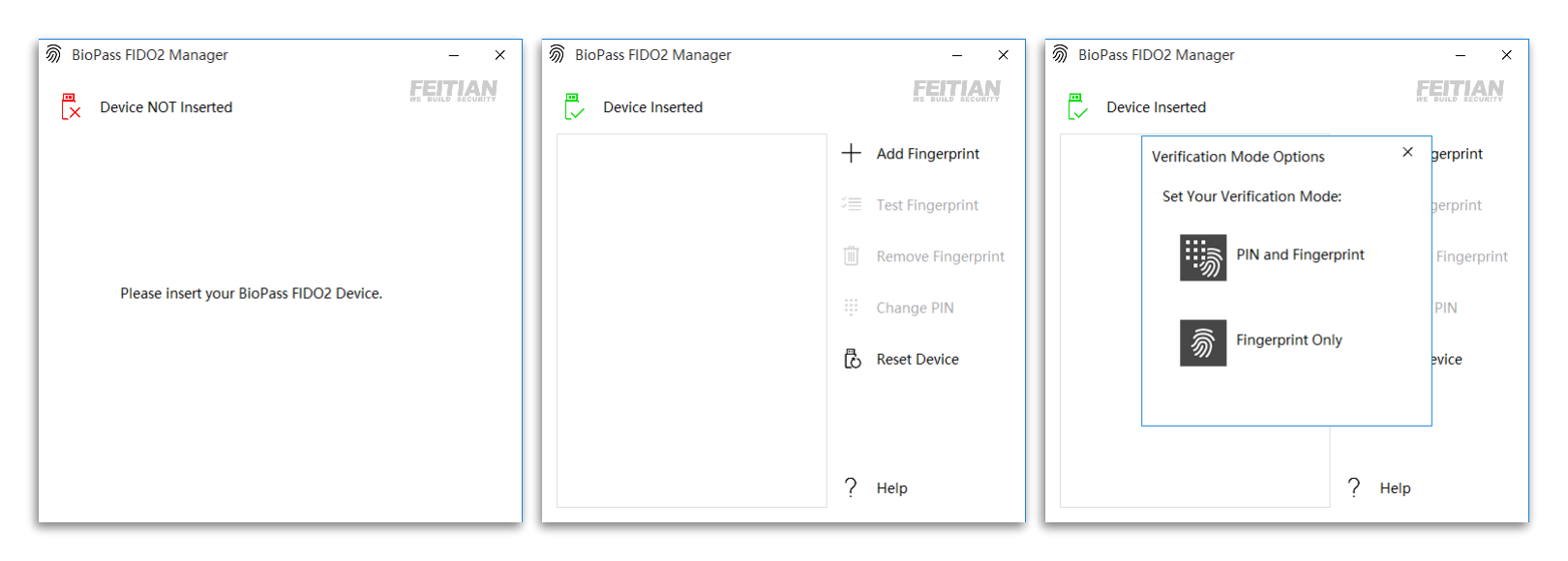

BioPass FIDO2 Manager

Beide Security Keys müssen für die Initialeinrichtung mittels USB an den Computer angeschlossen werden.

Nachdem man den BioPass FIDO2 Manager gestartet hat kann man den ersten Fingerabdruck hinzufügen.

Dabei hat man die Wahl zwischen “PIN und Fingerprint” oder “Fingerprint only”. Es bietet sich an die PIN als Backupoption zu nutzen, sollte man z.B. einen verletzten Finger haben.

Bei der initialen Einrichtung mit PIN muss nach Eingabe des PINs und dem Klick auf “OK” der Kontaktsensor des Security Keys berührt werden. Die Software zeigt keine Aufforderung dazu an, läuft aber sonst in einen Fehler. In der detaillierten Bedienungsanleitung ist dieser Umstand beschrieben.

Jeder Fingerabdruck der angelernt wird muss vier mal bestätigt werden.

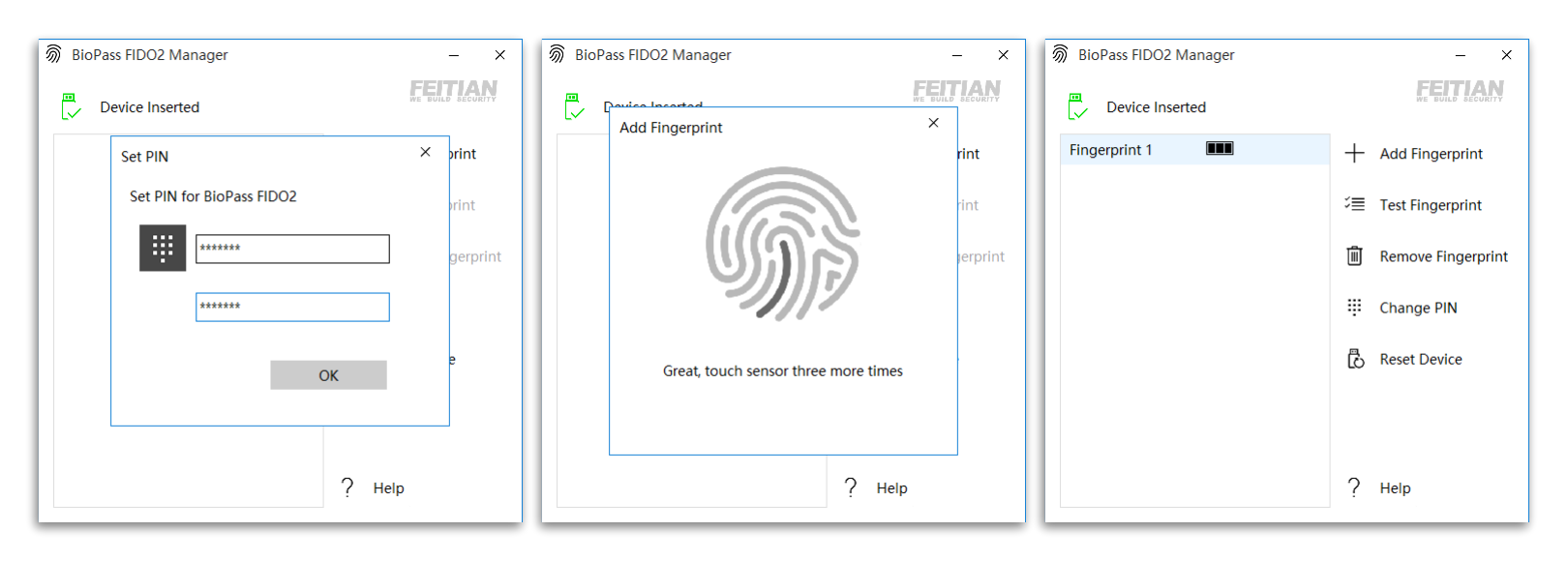

Windows Sign-In options

In Windows 10 kann der Security Key auch nativ eingerichtet werden. Der einzige Unterschied ist, das die Option “Fingerprint only” nicht vorhanden ist. Es muss immer erst ein PIN eingerichtet werden bevor der erste Fingerabdruck registriert werden kann.

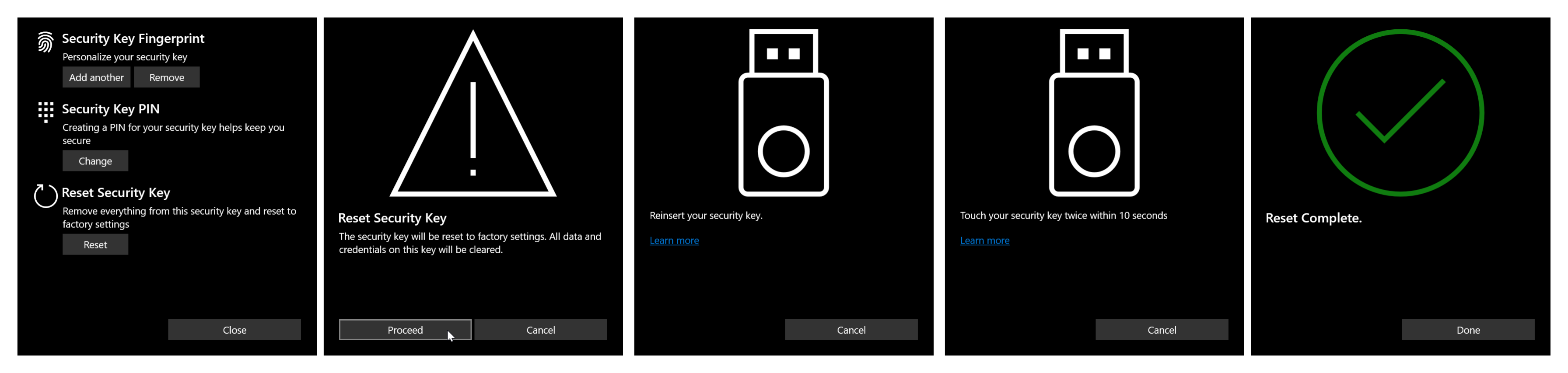

Security Key zurücksetzten

Das Zurücksetzen des Security Keys ist nur in den ersten 10 Sekunden nach Anschluss möglich. Daher fordert Windows einen zum erneuten Einstecken des Schlüssels auf.

Eine Bestätigung mit einem gültigen Fingerabdruck oder per PIN ist nicht notwendig. Da das private Schlüsselmaterial komplett gelöscht wird und der Schlüssel anschließend nicht mehr für die Anmeldung genutzt werden kann ist das kein Sicherheitsproblem.

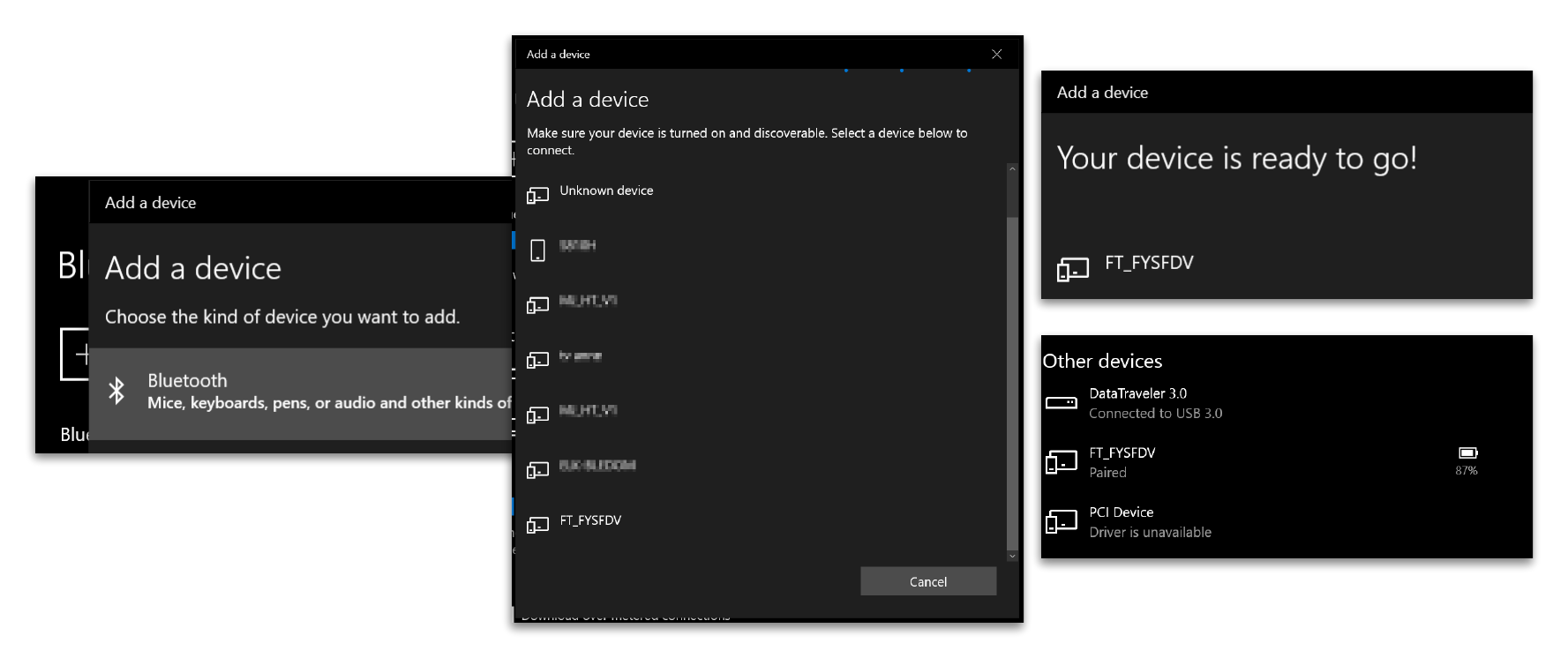

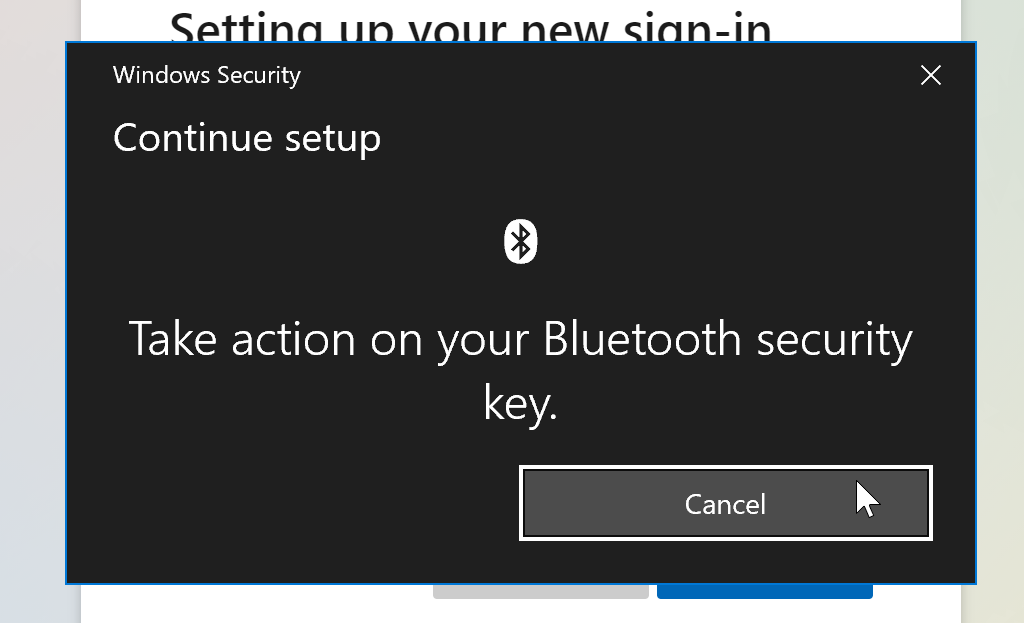

Verbinden mittels Bluetooth

Wenn der K33 einmal eingerichtet ist, kann er mittels Bluetooth mit einem Computer verbunden werden.

Öffne dazu die Bluetooth Einstellungen und suche nach neuen Bluetooth Geräten. Anschließend muss der K33 eingeschaltet und für das Pairing der On/Off Switch ca. 5 Sekunden gedrückt werden bis die blaue Bluetooth LED schnell blinkt.

In der Liste der gefunden Geräten sollte un ein neues Gerät mit Namen “FT_nnnnn” angezeigt werden, wobei nnnnn für die Seriennummer des Security Keys steht.

Sobald der Schlüssel erfolgreich verbunden ist kann er kabellos betrieben werden.

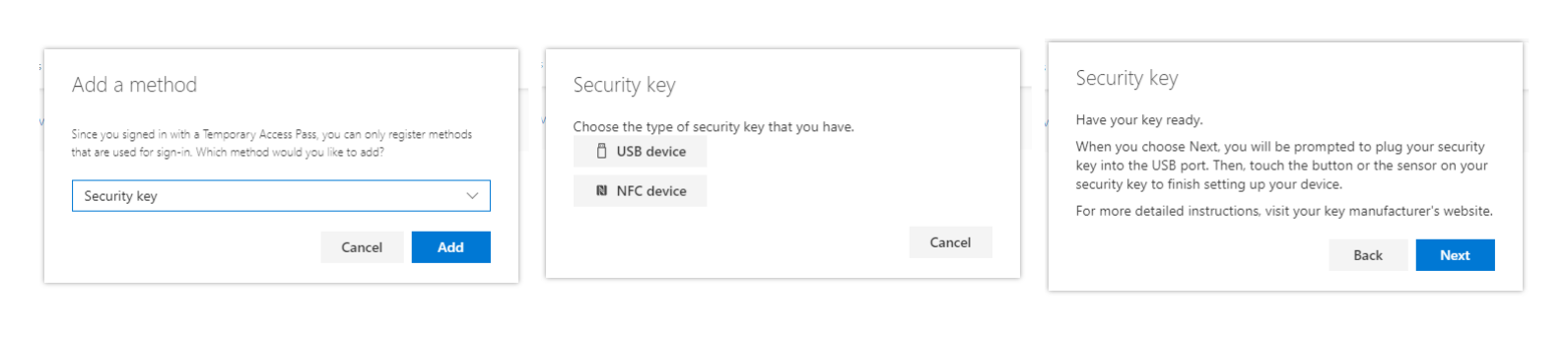

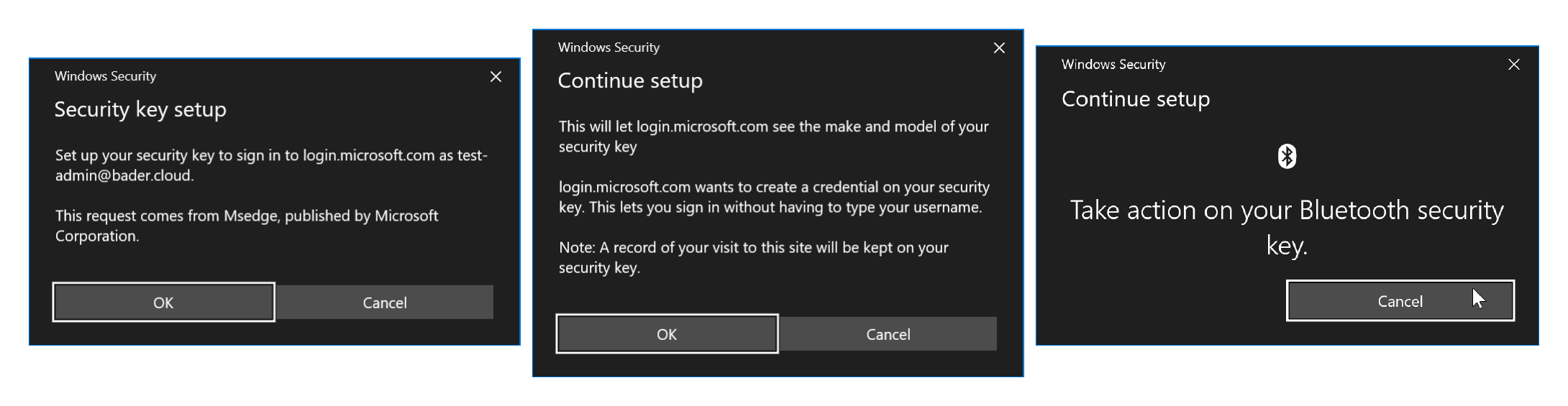

Security Key mit AAD Konto verbinden

Nach der Anmeldung mit dem Temporary Access Pass muss der Security Key als Anmeldemethode unter My Security Information hinzugefügt werden.

Im Portal “Add method” auswählen und anschließend als Methode “Security key” wählen.

Egal ob Bluetooth oder USB-A, als Verbindungstyp muss immer USB gewählt werden.

Die Anforderungen von Windows bestätigen und den FIDO2 Security mittels Fingerabdruck entsperren.

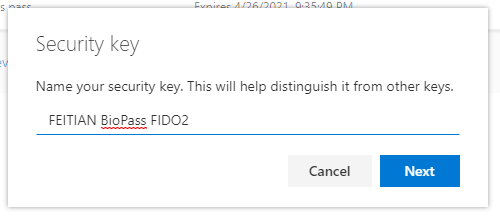

Abschließend noch einen sprechenden Name für den Security Key wählen und bestätigen.

Ab sofort ist eine Anmeldung mittels des FIDO2 Security Key möglich.

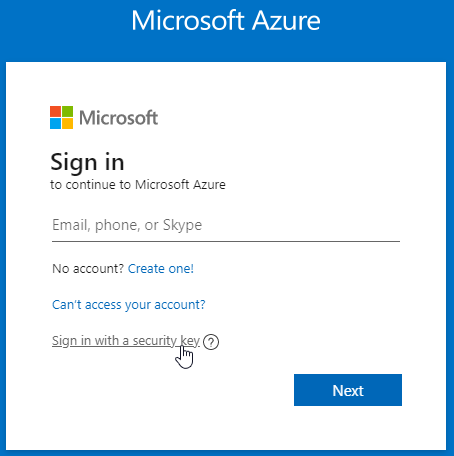

Security Key für die Anmeldung im Browser nutzen

Bei der nächsten Anmeldung am Entra ID (Azure AD) mittels Browser kann direkt “Sign in with security key” ausgewählt werden. Die Eingabe des Benutzernamens ist nicht erforderlich.

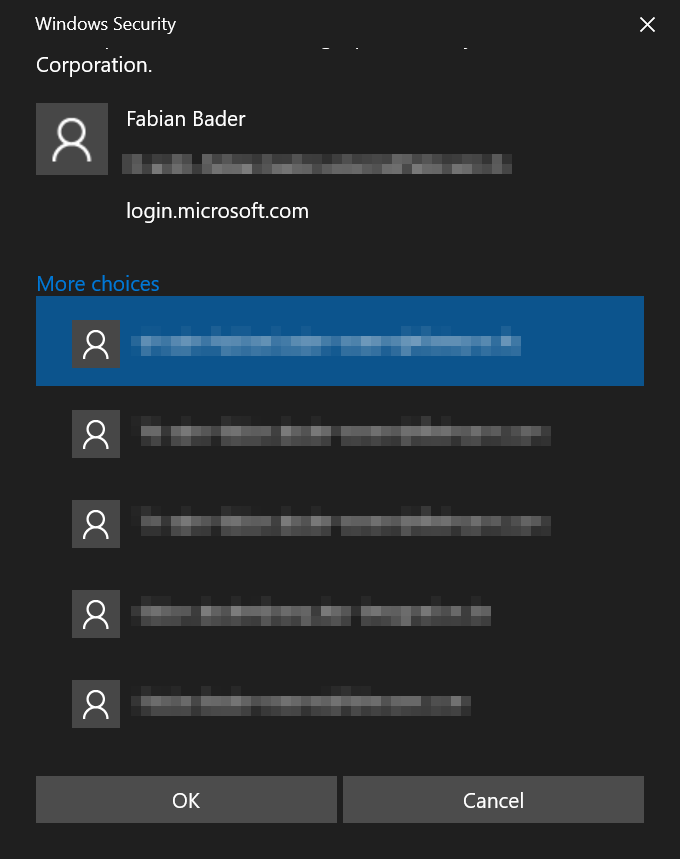

Der große Vorteil der FIDO2 Security Keys ist das auch mehrere (bis zu 128) Accounts auf dem Schlüssel hinterlegt werden können. Sobald mehr als ein Account mit dem Schlüssel verbunden ist, wird bei der Anmeldung eine Auswahlliste angezeigt. Das macht diese Art der passwortlosen Anmeldung vor allem für Personen mit vielen Accounts gut nutzbar.

Jetzt muss für die Anmeldung der Security Key “geöffnet” werden, dazu fordert der Computer auf das man den Security Key berührt. Da der Fingerabdruck den Key freigibt und damit eine Berührung ausreicht, ist die Anmeldung nach nur ein paar Sekunden abgeschlossen.

Zu keinem Zeitpunkt wurde ein Passwort über das Internet gesendet das abgefangen und wiederverwendet werden könnte.

FEITIAN - Pass to Passwordless

FEITIAN bietet, unter bestimmten Vorraussetzungen im Rahmen des Path To Passwordless Programms, ein kostenloses Kit für die Evaluation an.

Nächste Schritte

Jetzt wo der Security Key für die passwortlose Anmeldung am Browser funktioniert ist der nächste Schritt das Einrichten einer Privileged Admin Workstation (PAW). Natürlich auch 100% passwordless.