Journey To Passwordless: Initiale Konfiguration

Artikelübersicht

- Passwordless - Aber warum?

- Initiale Konfiguration

- Temporary Access Pass

- FIDO2 Security keys

- Windows 10 Device Onboarding und Windows Hello for Business

- Administrieren mit PowerShell und ohne Passwort

- Microsoft Authenticator app

- FIDO2 Schlüssel einschränken & Fazit

Initiale Konfiguration

Bevor es losgehen kann und der erste Admin ohne Passwort unterwegs ist, müssen ein paar Funktionen im Entra ID (Azure AD) aktiviert werden. Optional werden Anmeldungen im Browser durch eine Conditional Access Policy zusätzlich abgesichert.

Lizenzen

Alle verwendeten Features für Passwordless erfordern keine zusätzlichen Lizenzen.

Damit die Sache aber rund wird nutze ich Conditional Access Policies und diese erfordern die Entra ID (Azure AD) Premium P1 Lizenzen. Diese ist in vielen Lizenzpaketen der Microsoft 365 Suite enthalten, können aber auch einzeln gekauft werden.

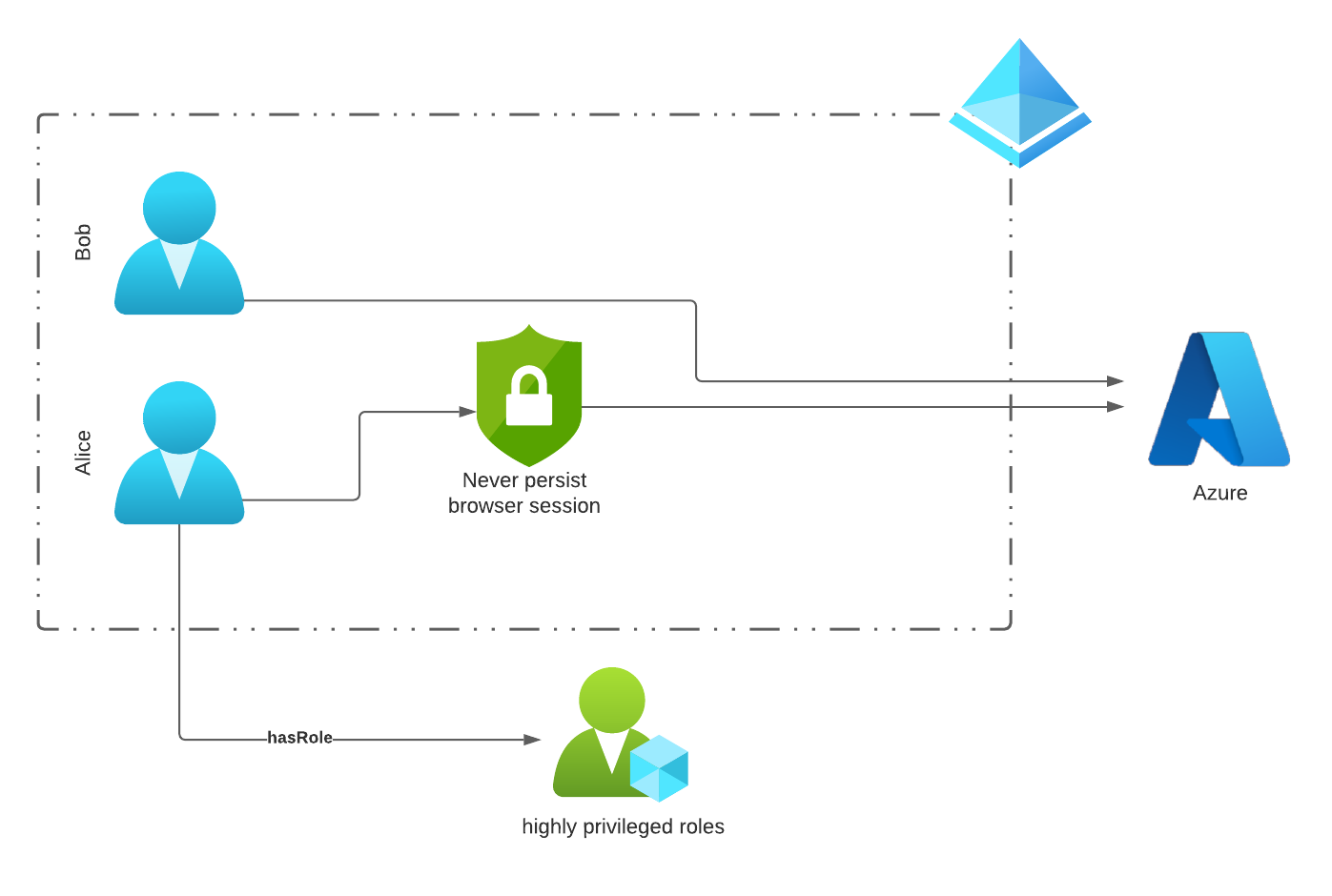

Conditional Access Policy

Für Benutzer die Mitglied in einer hochprivilegierten Rolle sind, soll die Anmeldung im Browser nie persistent gespeichert werden. Dies soll verhindern, dass die Anmeldedaten eines administrativen Accounts im Browser gespeichert werden und somit eventuell in falsche Hände geraten.

Die passwordless Anmeldung ermöglicht weiterhin eine bequeme Anmeldung wodurch die Hürde für den Administrator sehr niedrig ist.

Als hochprivilegierte Rollen definiere ich in meinem Beispiel folgende Entra ID (Azure AD) Rollen

- Global administrator

- Privileged role administrator

- Exchange administrator

- SharePoint administrator

Funktionsweise

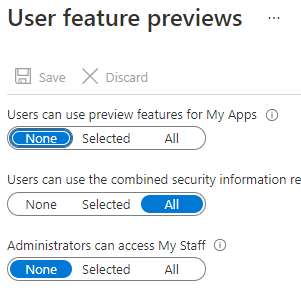

Im Standard kann der Benutzer bei der Anmeldung z.B. am Azure Portal auswählen ob seine Anmeldedaten, in Form eines Browser Cookies, gespeichert werden sollen. Dazu wird folgende Abfrage angezeigt.

Die neu erstellte CA Policy nimmt dem Benutzer die Entscheidung ab und verhindert die Speicherung des Cookies nach Ende der Browsersitzung.

Alle Benutzer die nicht in einer der gewählten administrativen Rollen Mitglied sind, sind nicht von dieser Richtlinie betroffen.

Im folgenden Beispiel wird Bob weiterhin eine “dauerhafte” Anmeldung durchführen können, wohingegen Alice sich mit Ihrem Account jedes Mal erneut anmelden muss.

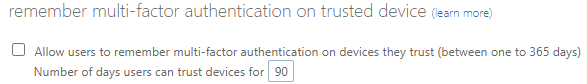

Legacy MFA Portal

Die folgende Einstellung in der legacy MFA Konfiguration muss unbedingt deaktiviert werden, um die Conditional Access Methode verwenden zu können.

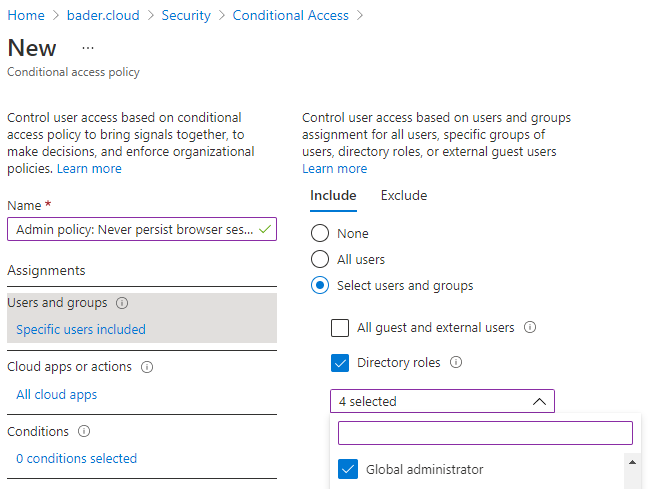

Admin policy: Never persist browser sessions

Im Azure Portal unter Security “Conditional Access” auswählen und mit “New policy” eine neue Richtlinie erstellen.

- Im Entra ID (Azure AD) Portal unter Security -> Conditional Access eine neu Richtlinie mit dem Namen “Admin policy: Never persist browser sessions” anlegen

- Unter Assignments -> “Select users and groups” auswählen

- Include: “Directory roles” -> Alle hochprivilegierte Rollen auswählen

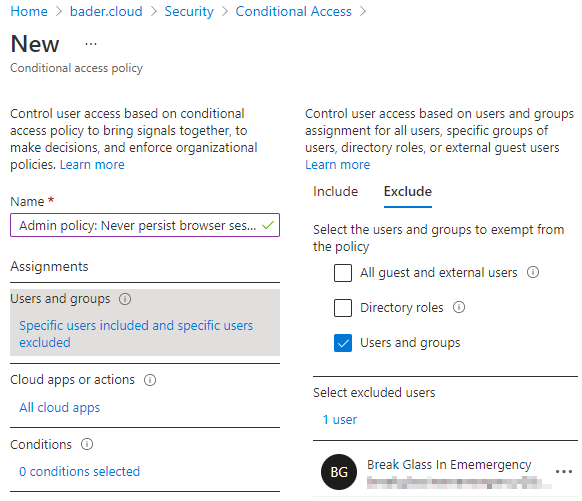

- Exclude: Break Glass Account

- Include: “Directory roles” -> Alle hochprivilegierte Rollen auswählen

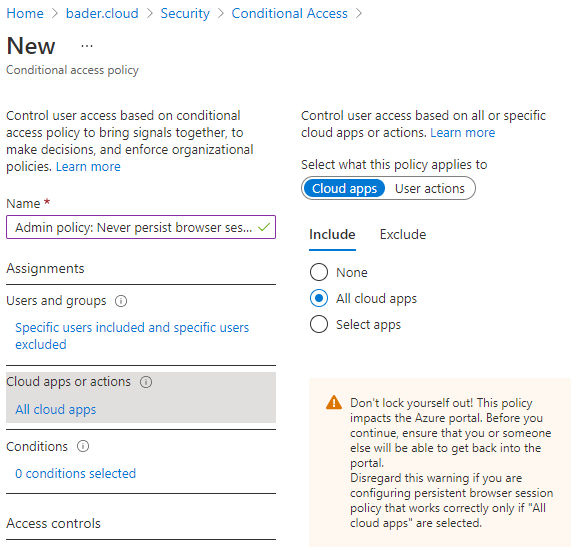

- Unter Assignments -> “Cloud apps or actions” “All cloud apps” markieren

- Die Bereiche “Conditions” und “Access controls” bleiben unverändert

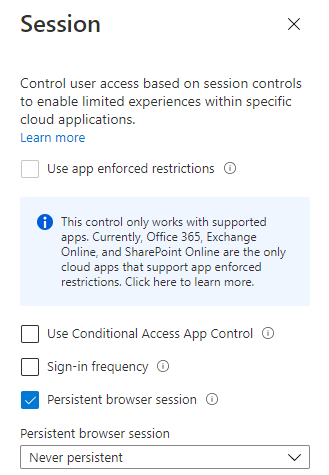

- Unter Session -> “Persistent browser session” auf “Never persistent” stellen

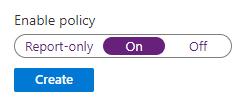

- Die Policy auf “On” stellen und erstellen.

Kombinierten Registrierung von Sicherheitsinformationen aktivieren

Für die Nutzung der neuen Authentication Methoden ist eine Einstellung unabdingbar. Das Aktivieren der kombinierten Registrierung von Sicherheitsinformationen. Warum die Aktivierung generell eine sehr gute Idee ist und auch wirklich deinen Anwendern hilft habe ich in diesem Blogpost beschrieben.

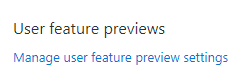

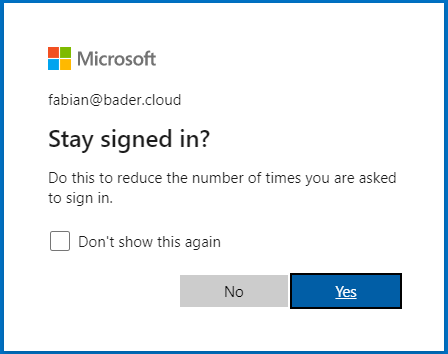

Wer die Vorzüge schon kennt oder die Einstellung einfach vornehmen möchte geht wie folgt vor:

- Im Entra ID (Azure AD) Portal die User settings aufrufen

- Manage user feature preview settings auswählen

- “Users can use the combined security information registration experience” für alle Benutzer aktivieren und die Änderung speichern.

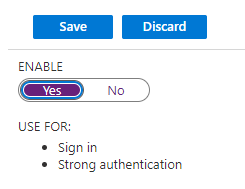

Authentication Methoden aktivieren

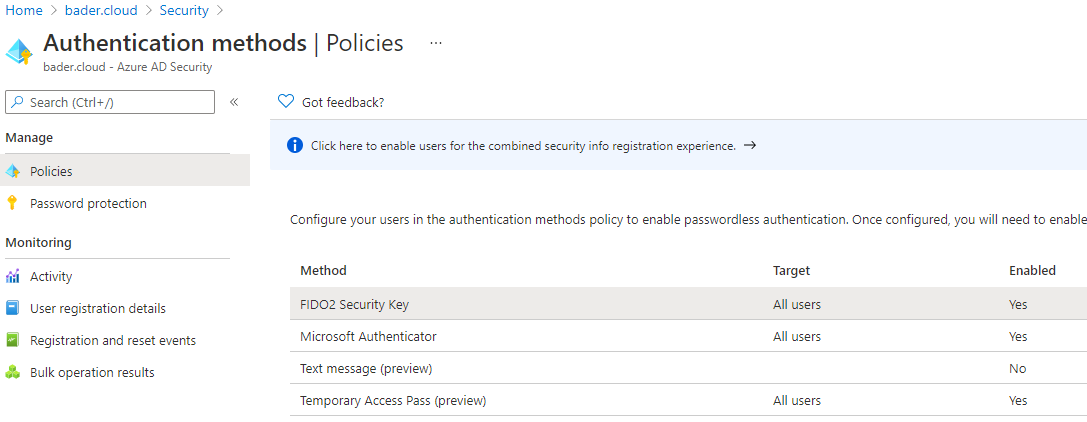

Damit eine passwortlose Anmeldung überhaupt möglich ist müssen folgende Authentifizierungsmethoden aktiviert werden.

- FIDO2 Security Key

- Microsoft Authenticator

- Temporary Access Pass (preview)

Die Methode “Text message (preview)” beleuchte ich in dieser Blogserie nicht, da ich der Meinung bin das für administrative Accounts die Anmeldung mittels SMS nicht geeignet ist.

Um diese Methoden zu aktivieren muss du im Entra ID (Azure AD) Portal zum Bereich Security wechseln.

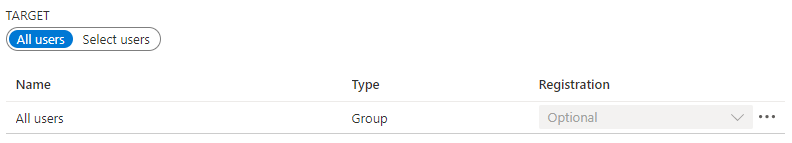

Dort Authentication methods auswählen und jede der genannten Methoden aktivieren.

Wenn gewünscht kann die Nutzung auf einzelne Benutzergruppen eingeschränkt werden.

Am Ende sollte die Übersicht wie folgt aussehen:

Nächste Schritte

Jetzt sind alle Vorraussetzungen im Tenant geschaffen um eine passwortlose Anmeldung durchzuführen. Im nächsten Blog werden wir einen Blick auf die Erstanmeldung ohne Kennwort werfen.