Journey To Passwordless: Administrieren mit PowerShell und ohne Passwort

Artikelübersicht

- Passwordless - Aber warum?

- Initiale Konfiguration

- Temporary Access Pass

- FIDO2 Security keys

- Windows 10 Device Onboarding und Windows Hello for Business

- Administrieren mit PowerShell und ohne Passwort

- Microsoft Authenticator app

- FIDO2 Schlüssel einschränken & Fazit

Wiederholung

Mittlerweile kann sich der Admin ohne Passwort an einem Windows 10 Computer und, solange ein unterstützter Browser genutzt wird, an den Webportalen anmelden. Sogar eine 100% passwortloses Intune Deployment ist mit ein paar Tricks möglich gewesen.

Aber wie schlägt sich dieses Setup im Alltag. Und mit Alltag meine ich in diesem Fall nicht die Nutzung der unzähligen Portale …

Arbeiten ohne Passwort mit PowerShell

… sondern die Nutzung von PowerShell Modulen.

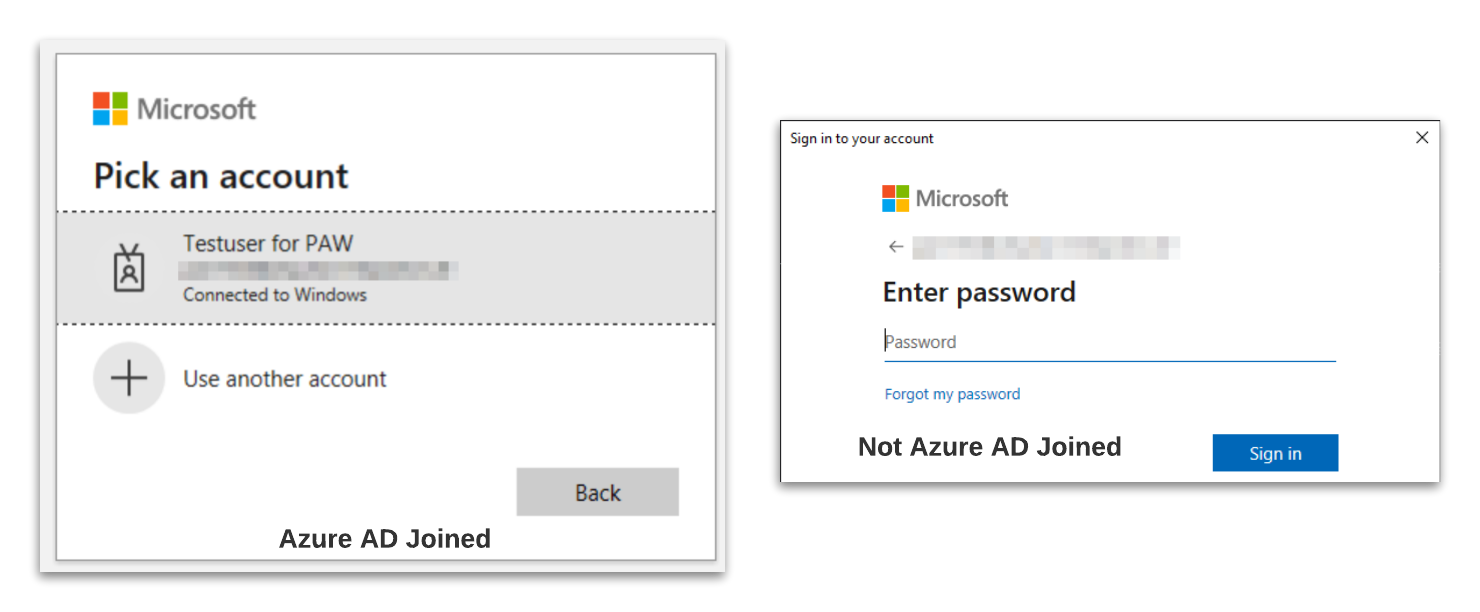

In meinem Test habe ich dabei geprüft ob eine Anmeldung mit einem Entra ID (Azure AD) Joined Device (AADJ), aber auch von einem nicht Entra ID (Azure AD) Joined Device (NJ) möglich ist.

| Module | Version | AADJ-PwSh5 | AADJ-PwSh7 | NJ-PwSh5 | NJ-PwSh7 | Device Login |

|---|---|---|---|---|---|---|

| MSOnline | 1.1.183.57 | ⛔ | ⛔ | ⛔ | ⛔ | ⛔ |

| AzureADPreview | 2.0.2.136 | ⛔ | ⛔ | ⛔ | ⛔ | ⛔ |

| ExchangeOnlineManagement | 2.0.5 | 👍 | Browser-Login | ⛔ | Browser-Login | ⛔ |

| Az.Accounts | 2.3.0 | 👍 | Browser-Login | ⛔ | Browser-Login | 👍 |

| Microsoft.Graph | 1.6.0 | 👍 | Browser-Login | ⛔ | Browser-Login | 👍 |

Das Testergebnis ist stark durchmischt. Es lässt sich auf jeden Fall sagen, dass das Arbeiten mit einem AADJ Gerät um einiges einfacher ist. Aber auch ohne die direkte Anbindung ans Entra ID (Azure AD) ist ein Arbeiten möglich, manchmal eben über den Umweg eines Device Login Flow oder der Nutzung von PowerShell v7.

Bei der Anmeldung an einem AADJ wird der verbundene Windows Benutzer in den meisten Fällen direkt erkannt und kann ohne weiteren Login genutzt werden. Bei den nicht unterstützten Modulen wird keine Option für einen Login mittels Security Key angezeigt.

Eine sehr gute Alternative ist die Nutzung von PowerShell 7, hier wird im Standard immer der Browser für die Anmeldung genutzt. Da hier die Internet Explorer Engine nicht zu Verfügung steht, haben die Modulentwickler direkt eine Alternative genutzt.

Wenn das nicht möglich ist, ist der Device Login Flow eine weitere bequeme Alternative.

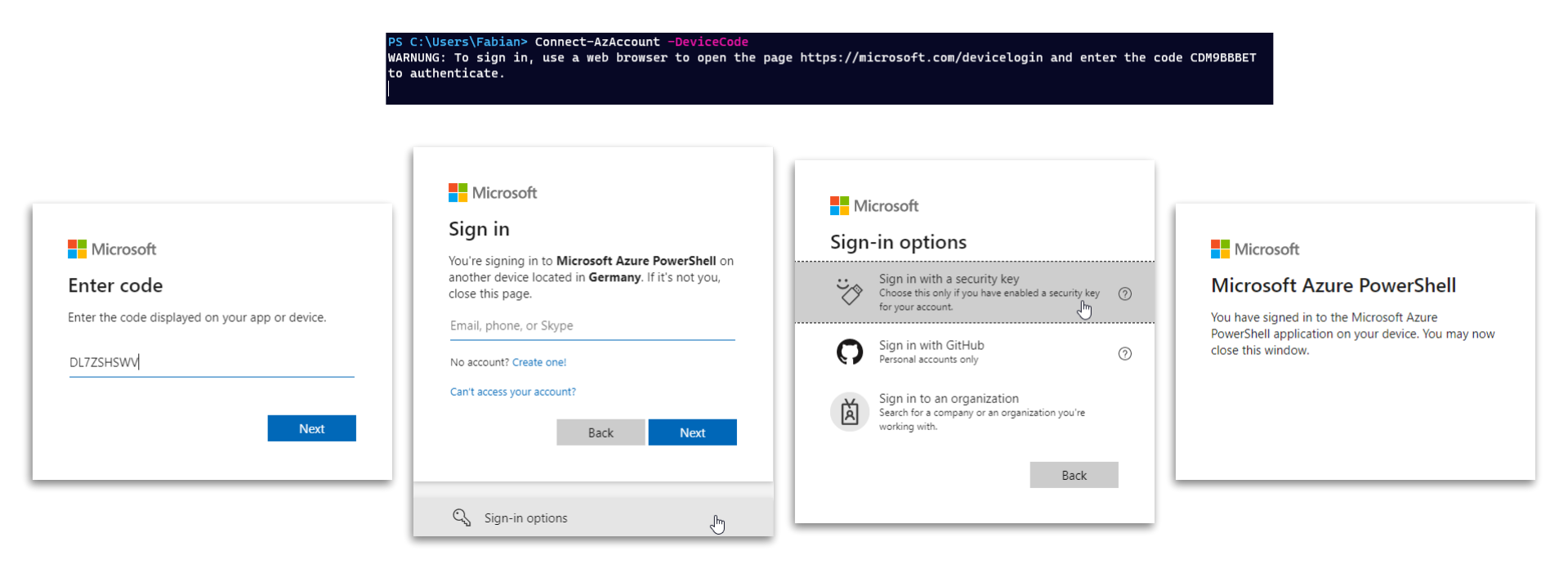

Was ist Device Login Flow?

Unter Device Login Flow versteht man die Anmeldung mittels Browser jedoch mit manueller Eingabe. Es wird eine URL und ein Device Code eingeblendet, beides kann dann auf demselben oder einem anderem Computer für die Anmeldung genutzt werden. Dies ist z.B. auch sehr hilfreich auf Computern die gar keine GUI nutzen.

- Die Anmeldung wird mittels cmdlet initiiert

- Der Admin öffnet https://microsoft.com/devicelogin und gibt dort den angezeigten Device Code ein

- Anschließend ist eine Anmeldung z.B. mittels Security Key möglich

- Nach erfolgreicher Anmeldung kann das Browserfenster geschlossen werden und das PowerShell Module ist verbunden

Tom Aafloen hat einen guten Artikel geschrieben, wie man selbst einen Device Login initiieren und den erstellten Access Token zusammen mit den eigentlich nicht unterstützten Modulen nutzen kann.

Feedback an MSFT

Libby Brown (@TruBluDevil) sammelt aktuell alle Module und Features wo Ihr FIDO noch sehen wollt. Wenn euch also noch etwas einfällt, antwortet gerne direkt auf Twitter.