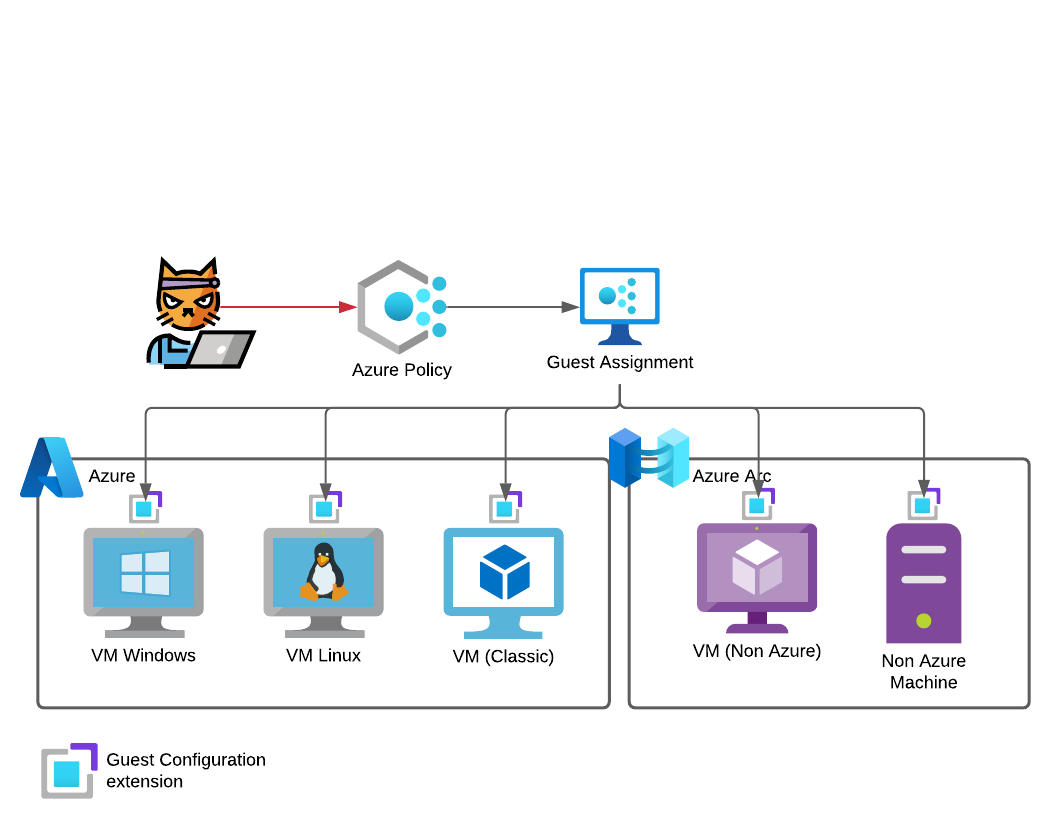

Azure Policy enables administrators to define, enforce and remediate configuration standards on Azure resources and even on non Azure assets using Azure Arc. One key feature, that was released in 2021, is the guest configuration feature of Azure Policy.

Basically, this is the new implementation of Azure Automation State Configuration or as it is widely known PowerShell Desired State Configuration (DSC). Microsoft states this on the product page very clearly.

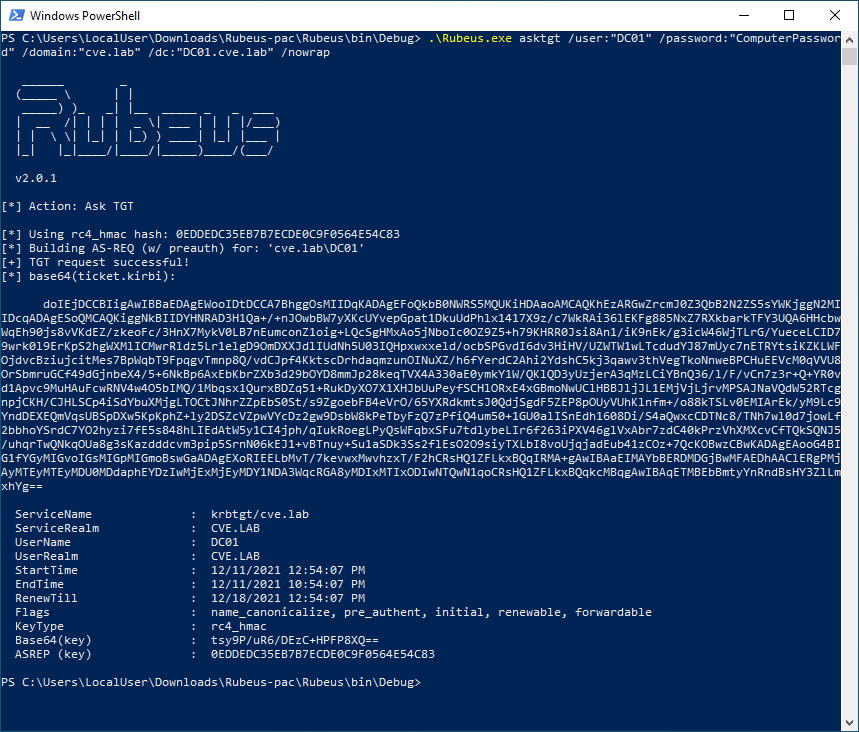

When Microsoft released the November 2021 patches, the following CVEs caught the eye of many security professionals because they allow impersonation of a domain controller in an Active Directory environment.

CVE-2021-42278 - KB5008102 Active Directory Security Accounts Manager hardening changes CVE-2021-42278 addresses a security bypass vulnerability that allows potential attackers to impersonate a domain controller using computer account sAMAccountName spoofing.

CVE-2021-42287 KB5008380 Authentication updates CVE-2021-42287 addresses a security bypass vulnerability that affects the Kerberos Privilege Attribute Certificate (PAC) and allows potential attackers to impersonate domain controllers.

Am Dienstag, den 14. Dezember, werde ich beim virtuellen Meetup Trust in Tech Cologne sprechen. Das Thema meines Vortrags ist Protect your endpoint from known C2 Feodo servers".

Ausblick As Emotet is back from the dead the cyber security landscape is getting even more dangerous as before. Thankfully open projects like Feodo Tracker provide information about active C2 servers. Learn how you can utilize the provided Indicators of Compromise, Microsoft Defender for Endpoint and Azure Automation to add an additional layer of security for your endpoints.

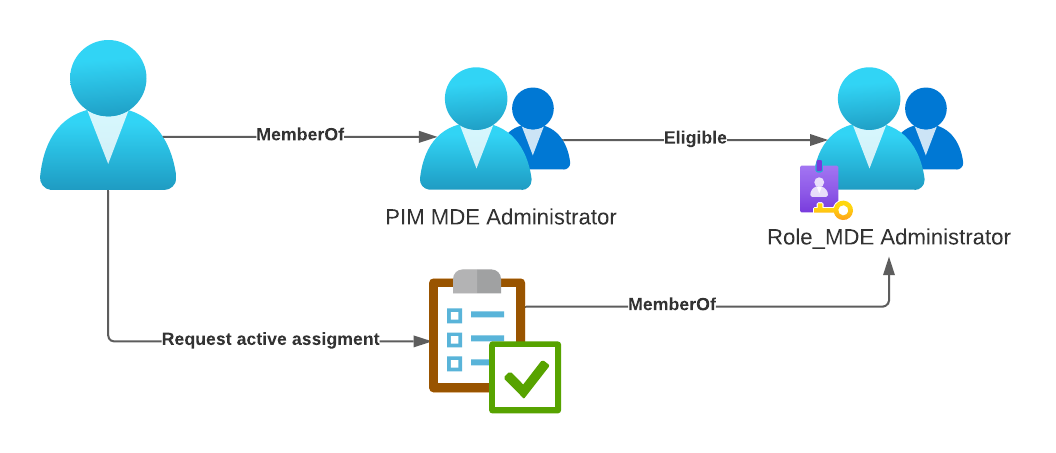

Lange Zeit war die Zuweisung mehrerer Entra ID (Azure AD)-Rollen an einen Benutzer eine mühsame Aufgabe, wenn diese nicht über ein Skript erfolgte. Jede Rollenzuweisung musste einzeln vorgenommen werden. Dies machte es auch schwierig, Rollenzuweisungen für eine Gruppe von Personen zu ändern.

Das alles änderte sich, als Microsoft Entra ID (Azure AD) rollenzuweisbare Gruppen einführte. Es ist nun möglich, einer Gruppe mehrere Rollen zuzuweisen und die Benutzer zu dieser Gruppe hinzuzufügen.

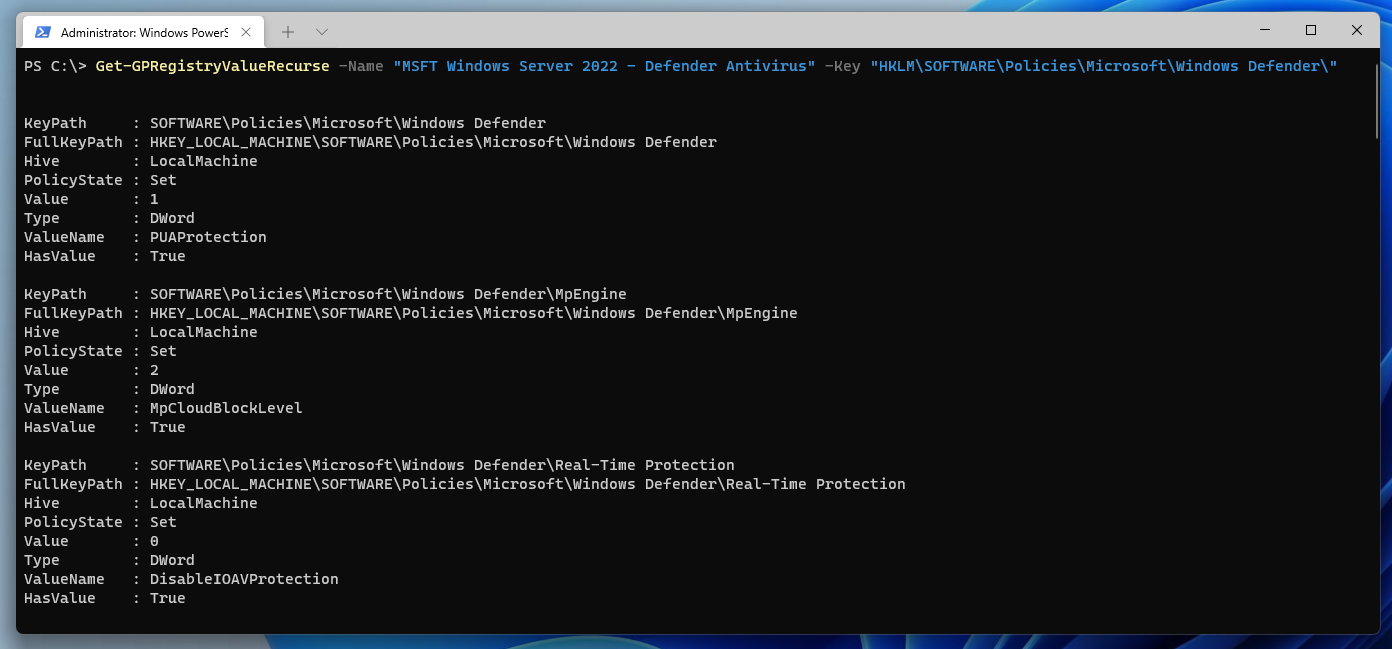

Trotz Intune, DSC und {{< microsoft/entraid >}}; Gruppenrichtlinien sind in vielen Firmen immer noch ein weit verbreitete Methode um Windows Clients und Server zu verwalten. Die MMC ist aber nicht wirklich dazu geeignet mehrere hundert GPOs zu verwalten. Doch dafür gibt es PowerShell.

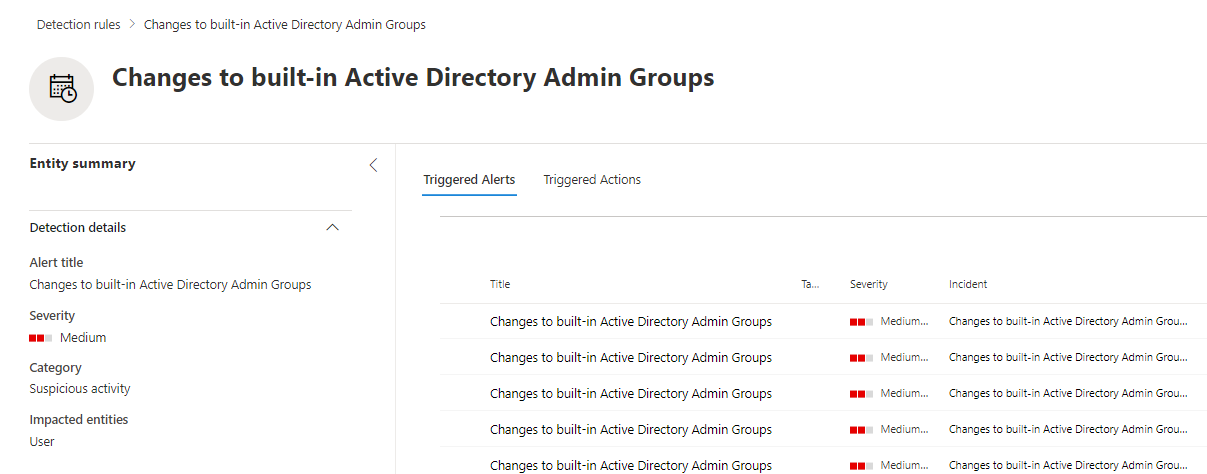

Microsoft Defender for Identity ist ein mächtiges Werkzeug wenn es darum geht Änderungen an Benutzern und Gruppen im on-prem Active Directory zu identifizieren. Wenn man diese Daten im Microsoft 365 Defender Portal mittels Advanced Hunting analysiert und Custom Detection Rules nutzt kann man sehr einfach ein Change Tracking für sensitive Accounts etablieren.

Wenn du ein on-prem Active Directory beschützt sind Änderungen an hochprivilegierten Gruppen ein großes Risiko. Microsoft selbst definiert einen Teil dieser Gruppen in der Dokumentation zu Active Directory Domain Services in in der Defender for Identity Dokumentation werden zusätzliche Gruppen genannt.